Le gestionnaire de mots de passe, c'est pas un calvaire!

Nous avons vu qu'un mot de passe doit idéalement:

- Comporter plus de 12 caractères.

- Etre composé de caractères choisis parmi 90.

- Etre produit aléatoirement.

- Ne pas être "devinable".

Autrement dit, si vous êtes capables de retenir un seul de ces mots de passe, c'est qu'il ne respectera pas tous ces critères (vous êtes sinon potentiellement affecté par un trouble de la personnalité...).

Ça tombe bien, un outil pratique et fiable a justement été conçu pour cela : le gestionnaire de mots de passe. L'objet de cette rubrique n'est pas de faire un comparatif de l'existant mais de vous présenter comment fonctionnent les 2 ci-dessous :

- Vous êtes entièrement équipé de la marque à la pomme, le Trousseau iCloud devenue appli Mots de passe depuis iOS 18, fait très bien le job et il n'y a pas mieux en terme de facilité d'utilisation.

- Vous avez ne serait-ce qu'un seul appareil sur Android/Microsoft ou souhaitez utiliser une solution open source, il faudra alors vous tourner vers un tiers, et Bitwarden répondra parfaitement au besoin avec une ergonomie très proche d'iCloud.

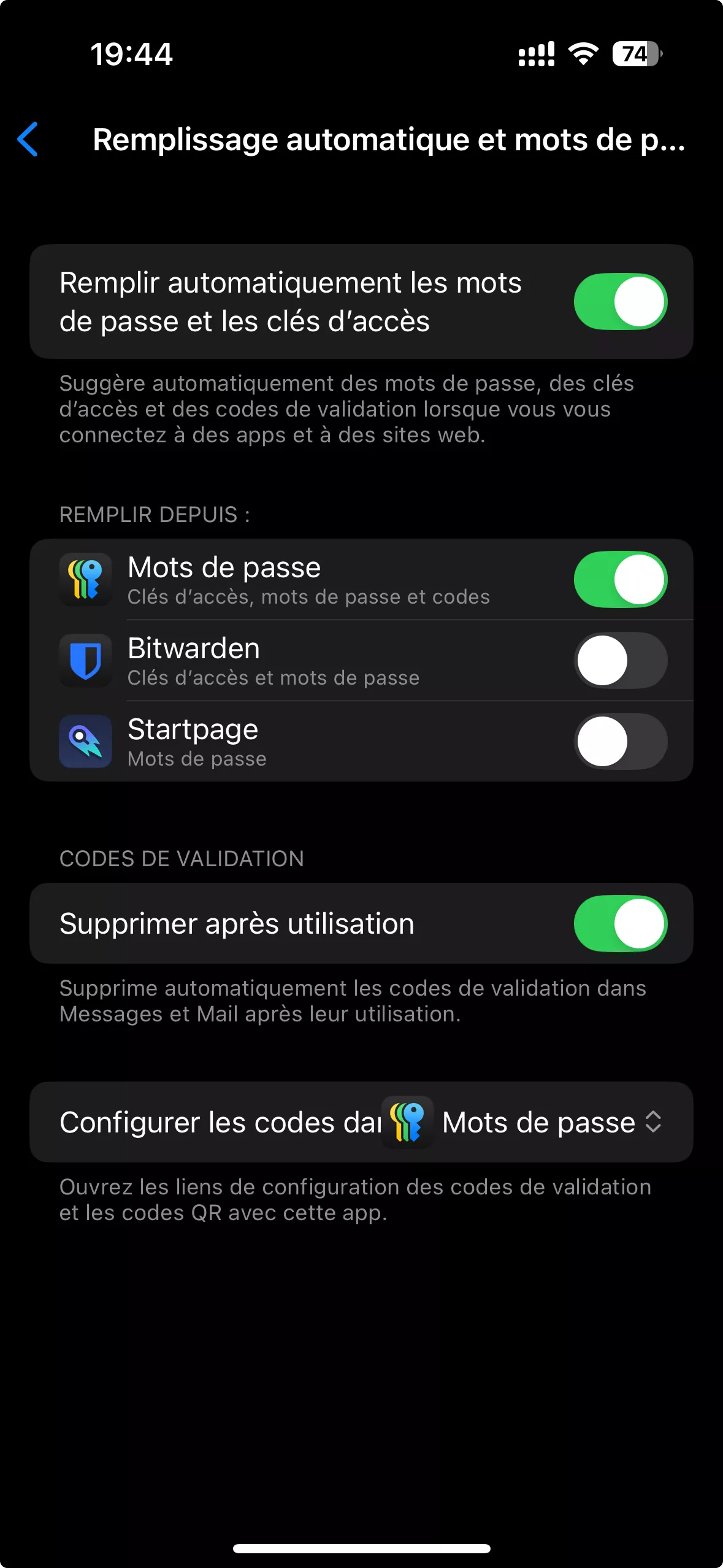

Une fois téléchargé, le choix du gestionnaire à utiliser se paramètre dans => Réglages/Général/Remplissage et mots de passe

Gestionnaire natif : Mots de passe (Trousseau iCloud).

iOS (et bien sûr MacOS) implémente par défaut son trousseau pour gérer toutes les informations (telles que nom d'utilisateur pour Safari et les apps, mots de passe, clés d'identification, informations de carte de crédit et codes de sécurité, mots de passe Wi-Fi) de la façon la plus transparente possible. Il suffit pour cela de créer un compte iCloud et de le paramétrer => Réglages/iCloud/Mots de passe/Synchroniser cet iPhone. Ce paramétrage permet de synchroniser les informations du trousseau avec tous les appareils Apple connectés avec le même identifiant iCloud de façon sécurisée (E2EE).

Avantages :

- Chiffré de bout en bout.

- Stockage et utilisation de Passkeys depuis fin 2022 (iOS 16).

- Synchronisé avec tous les autres appareils Apple associés.

Inconvénients :

- Disponible uniquement sur iOS.

- Securité de son accès dépendante du code de déverrouillage du terminal => attention aux codes PIN à 4 chiffres...

Fonctionnement :

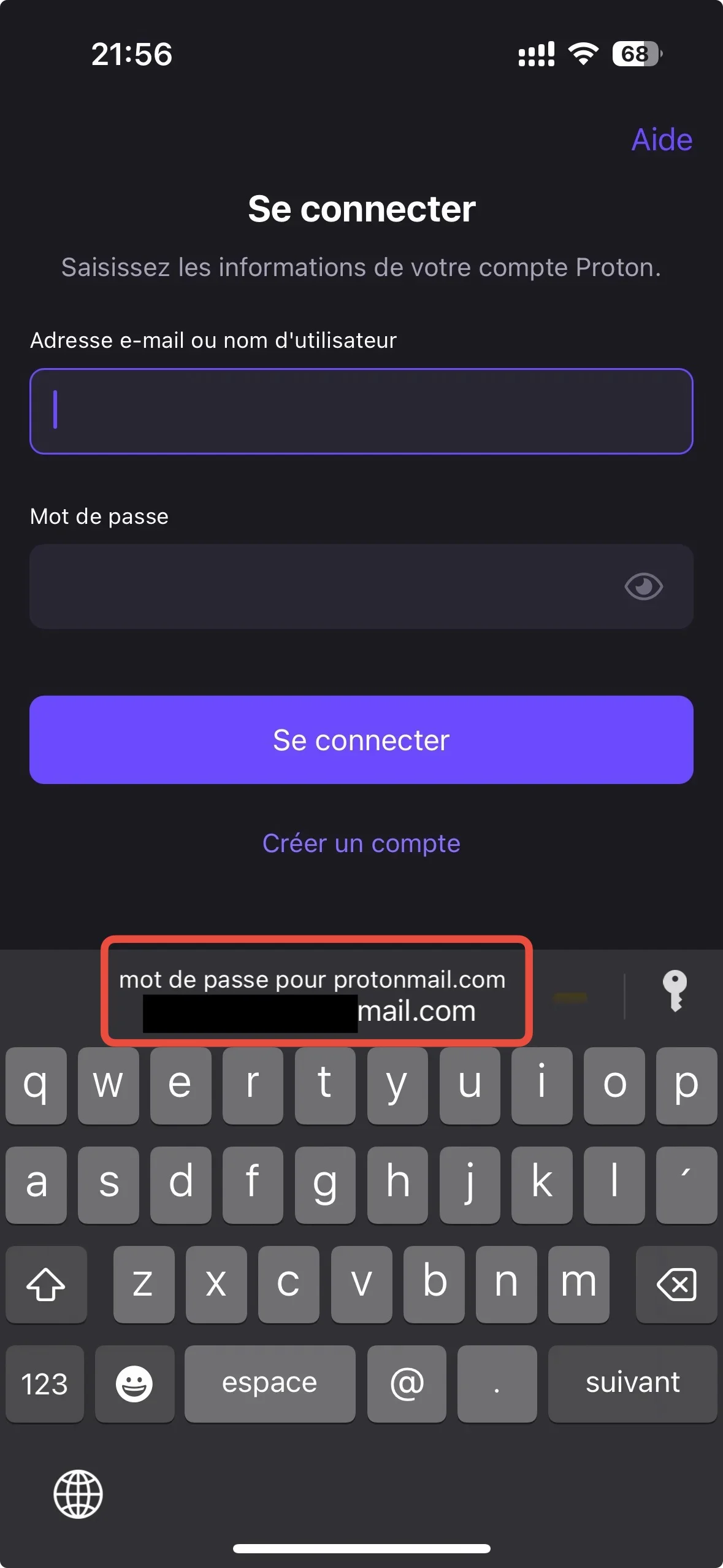

Il y a difficilement plus transparent ! La fenêtre d'identification d'un site s'affiche avec demande d'identifiant/mot de passe ?

=> il vous propose de la remplir automatiquement avec les informations enregistrées dans l'appli Mots de Passe.

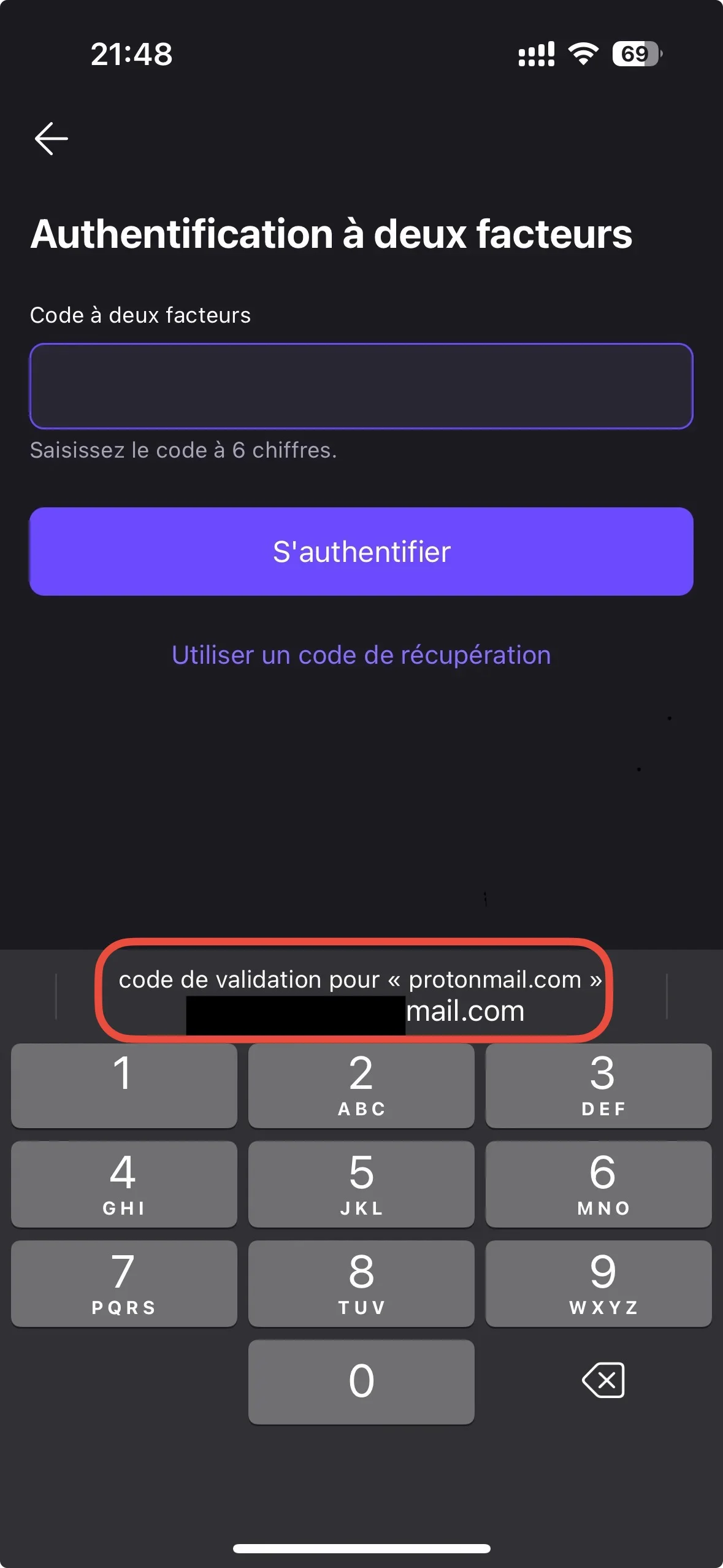

La double authentification est activée pour ce compte ?

=> Il suffit de cliquer sur "Code de validation" pour le copier automatiquement depuis l'appli Mots de Passe.

Sécurité : Algorithme AES-256 utilisé pour chiffrer les données. Les mots de passe générés contiennent 20 caractères. Ils renferment 1 chiffre, 1 lettre majuscule, 2 traits d’union et 16 lettres minuscules. Ces mots de passe générés sont forts et possèdent une entropie de 71 bits.

Les mots de passe sont audités et ceux qui posent problème sont identifiés clairement selon les cas : Réutilisés - Faibles (mots de passe du dictionnaire, séquences du clavier, substitution de caractères) - Associés à une fuite de données.

Fonctionnalités : Remplissage automatique des mots de passe lors de l'accès à une page Web d'identification - Envoi des mots de passe par Airdrop (bluetooth chiffré avec TLS)- Partage de mot de passe Wi-Fi - Export possible via MacOs.

Gestionnaire tiers : Bitwarden.

Si on va voir ailleurs, c'est parce qu'on cherche une solution ultra compatible (quand on a des dizaines de mots de passe, on veut pouvoir les utiliser n'importe où) et pendant qu'on y est encore plus sûre que l'originelle. Il existe une multitude d'applications qui revendiquent cela sur le marché, des gratuites, des payantes, à base de code propriétaire ou d'open source, qui ont fait leur preuve, ou qui ont failli (LastPass en 2022)... Logiquement, l'application qui aurait pu être retenue est Keepass, qui est très sûre et recommandée par l'ANSSI. Elle et ne collecte aucune donnée personnelle (quand Bitwarden collecte à minima celles liées à la facturation). Mais l'absence d'extension de navigateur, d'application mobile native et une interface aride qui rendent son utilisation peu intuitive l'ont laissé sur le banc.

Pourquoi Bitwarden ? L'open source garantit l'absence de porte dérobée, des audits et pentests sont effectués chaque année (Cure53), la sécurité (algorithme de chiffrement AES 256 et algorithme de hachage PBKDF2 par défaut et Argon2i paramétrable - E2EE et zero-knowledge), la confidentialité (respect GDPR), la facilité d'utilisation (intégration à l'OS et au navigateur - imports et exports de coffres possibles), et le prix contenu (gratuit en version de base pour les particuliers et 10$/annuels seulement pour la version complète intégrant le MFA).

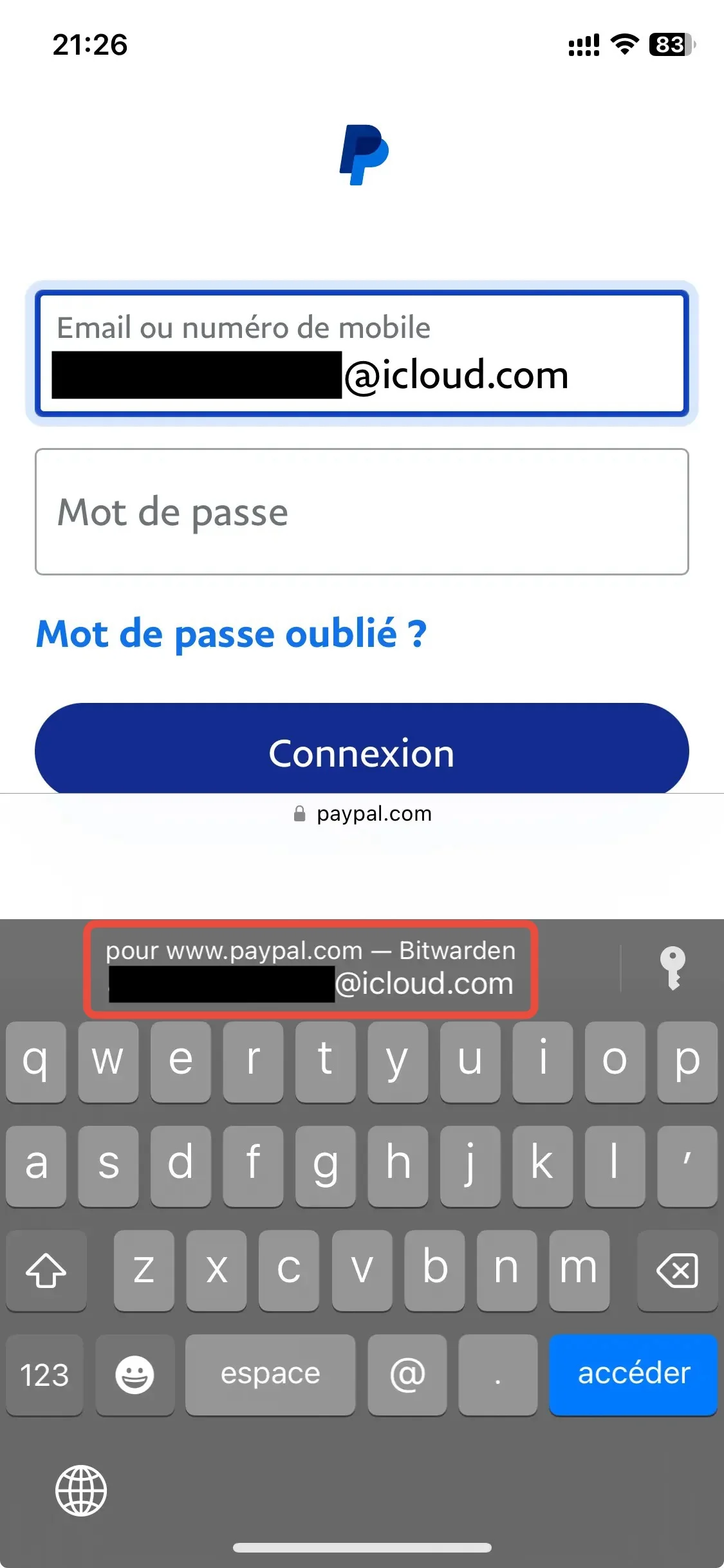

Le principe de fonctionnement est le même que celui du trousseau iCloud :

- une fois l'extension installée sur votre navigateur il est aussi fluide que le gestionnaire natif de l'iPhone et propose de remplir ou créer automatiquement des mots de passe dans les fenêtres d'identifiants qui s'ouvrent.

- il faut avouer que trouver la différence avec le fonctionnement de l'appli iOS demande de l'attention ! (Bitwarden à gauche et Appli iOS à droite).

Avantages :

- Disponible pour toutes plateformes/navigateurs (Tor compris).

- Permet d'exiger l'utilisation d'un mot de passe (ce sera le seul que vous aurez à retenir) et pas seulement du code de déverrouillage du terminal.

- Choix de la robustesse du mot ou de la phrase de passe à générer.

- Protection d'accès au compte par MFA ou Passkey.

- Stockage et utilisation de Passkeys (depuis mi-2024 sur iOS).

- Synchronisation sur cloud (choix géographique du serveur Europe/USA) ou en auto-hébergement.

- Accessoirement il propose dans sa version payante une fonction de stockage (jusqu'à 1 Go) et d'envoi de fichier chiffré (100 Mo maxi), de rapports sur le niveau de sécurité des mots de passe.

Inconvénients :

- Gestion 2FA par codes TOTP uniquement disponible dans la version payante.

- Partage de mots de passe gagnerait en fluidité en étant disponible depuis le coffre plutôt que de copier/coller dans Send.

L'avenir : Fin des mots de passe et généralisation des Passkeys.

On vient de voir que l'authentification multifactorielle la plus robuste est issue du protocole produit par l'alliance FIDO (FIDO U2F). Il ne s'agit pourtant pas de la plus récente version proposée par cette association industrielle qui regroupe les principaux acteurs du numérique. Sa mission ? Promouvoir des normes d'authentification qui « contribuent à réduire la dépendance excessive du monde aux mots de passe ». Au moins, c'est clair ! La dernière version, nommée FIDO2, composée de Web Authentification (WebAuthn) et Client to Authenticator Protocol (CTAP2) permet de s'authentifier sans mot de passe directement sur un site de la façon la plus sécurisée qui soit. Pour simplifier, WebAuthn demande au navigateur de servir de médiateur d'authentification pendant que CTAP2 prend en charge les communications entre les deux.

CTAP2. C'est un protocole à base d'authentification cryptographique, issu de U2F, qui va gérer la connexion entre l'authentificateur (une clé FIDO2 ou un terminal) et l'utilisateur.

WebAuthn. C'est un protocole d'authentification qui utilise la cryptographie asymétrique au sein d'un navigateur. Les navigateurs compatibles sont les suivants Brave, Chrome (versions 67 et ultérieures), Edge (versions 18 et ultérieures), Firefox (versions 60 et ultérieures), Opera (versions 54 et ultérieures), Safari (versions 13 et ultérieures). Il gère la partie de l'authentification entre l'utilisateur et le serveur du site web.

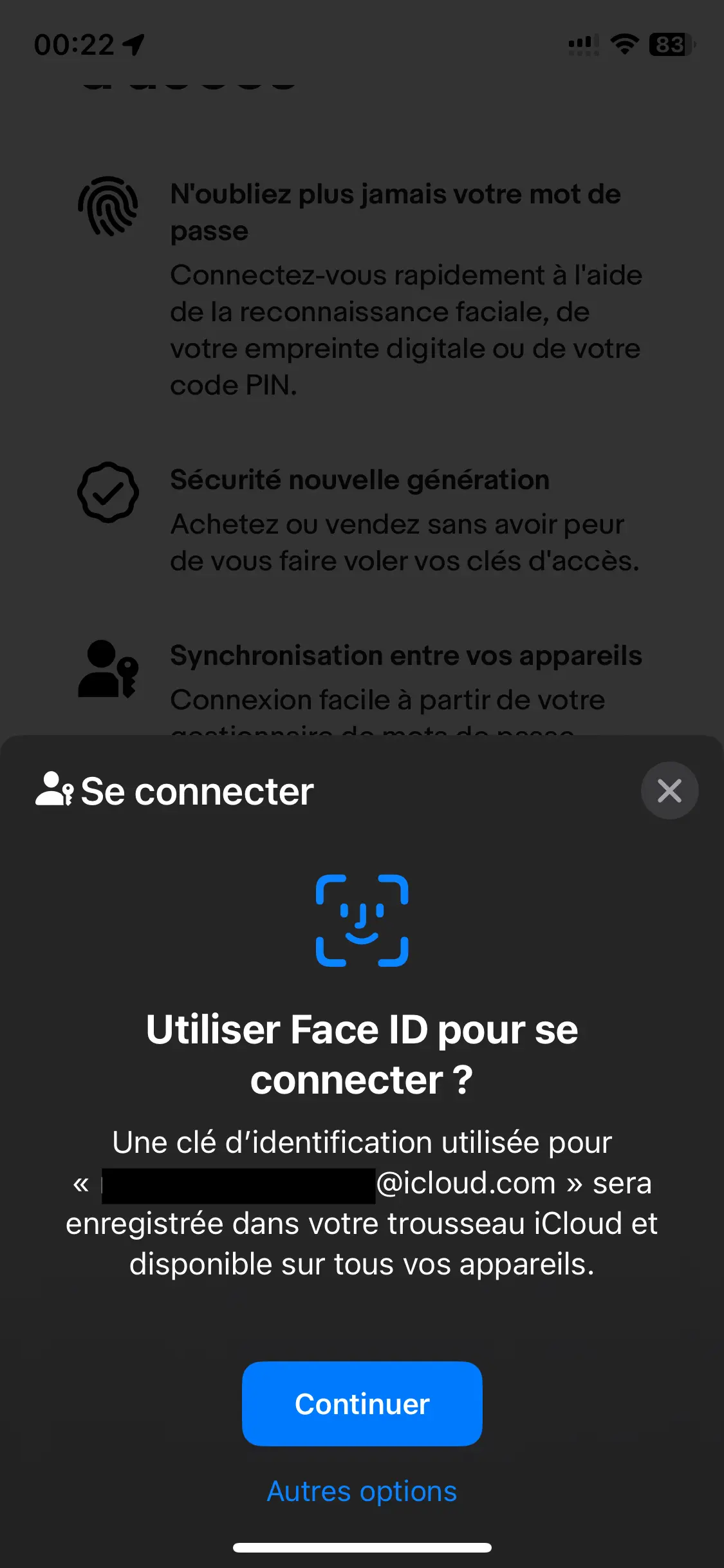

La synthèse de ces 2 protocoles => Le PASSKEY. Une clé d'identification cryptographique (Passkey) est créée lors de l'enrôlement sur le site web (clé publique envoyée au site - clé privée sécurisée sur son terminal ou un jeton matériel).

- Lors de la connexion au site pour lequel un Passkey est créé, le serveur identifie l'utilisateur par sa clé privée (stockée en sécurité sur le terminal ou une clé matérielle comme Yubikey).

- Le serveur du site renvoie un "challenge" chiffré avec la clé publique de l'utilisateur.

- Le terminal de ce dernier le signe à l'aide de la clé privée correspondante et transmet le résultat au serveur du site, ce qui authentifie l'utilisateur et autorise l'accès.

L'utilisation du Passkey est aussi fluide avec l'appli Bitwarden (à gauche) que Mots de passe (à droite). Et encore mieux, une fois que vous aurez configuré l'accès par Face ID, l'utilisation du Passkey sera sécurisée et invisible, la connexion sera quant à elle instantanée et ne nécessitera plus aucune manipulation sur l'iPhone =>

Avec le Passkey, c'est vraiment la fin du mot de passe !

Avantages

- Interopérable sur tous les terminaux d'un même écosystème grâce à la synchro cloud (Trousseau iCloud).

- Interopérable sur les terminaux d'écosystèmes différents en utilisant des gestionnaires de mots de passe (Bitwarden) ou des jetons matériels (Yubikey).

- L'authentification est insensible aux attaques de l'Homme du Milieu au Phishing ou à la fuite de données.

- Préserve l'anonymat puisqu'aucun identifiant n'est requis (uniquement un échange de clés cryptographiques anonymes).

- Répond à la définition de la MFA : le Passkey est le facteur de possession, la mise en place de la biométrie ou d'un code PIN pour déverrouiller le terminal est le facteur de connaissance.

Inconvénients

- Trop peu de sites proposent malheureusement cette technologie (environ 200 recensés sur le site "passkeys directory").

- Si vous supprimez votre compte sur un site, cela ne supprime que la clé publique qui s'y trouve (il faudra supprimer la clé privée correspondante de votre côté).

- Il est dépendant de la sécurité du jeton matériel qui peut être perdu/volé, du navigateur qui peut être compromis par un malware ou une faille de sécurité, du terminal qui peut être infecté...

- Une équipe de chercheurs a audité le standard et critiqué le choix de la courbe elliptique utilisée dans le système cryptographique ECDAA servant de base à FIDO Alliance.

Récapitulatif :

| Support | Sécurité | Compatibilité | Facilité d'utilisation | Economique | Total des points |

|---|---|---|---|---|---|

| Trousseau iCloud | [3] | [3] | [1] | [1] | [8] |

| Bitwarden | [2] | [2] | [2] | [2] | [8] |

| Yubikey | [1] | [1] | [3] | [3] | [8] |

Les 3 supports s'en sortent étonnamment à égalité, ce qui démontre qu'il faudra sélectionner selon le critère le plus important à ses yeux mais voici quelques éléments de réflexion :

- Ils sont tous les 3 sûrs (E2EE) et n'ont à ce jour pas failli (en tout cas officiellement).

- La sécurité d'une solution logicielle présente sur le même terminal que celui utilisé pour la connexion sera toujours moins forte que celle d'une solution matérielle.

- Le risque de perte d'un support matériel et les tracas qui s'en suivraient en méritent-ils l'investissement et la perte de "fluidité" générée par la manipulation d'un accessoire matériel ?

Et vous: Quels moyens allez-vous mettre en oeuvre pour assurer pour votre sécurité ?